Gli utenti Patreon scaricano la versione PDF.

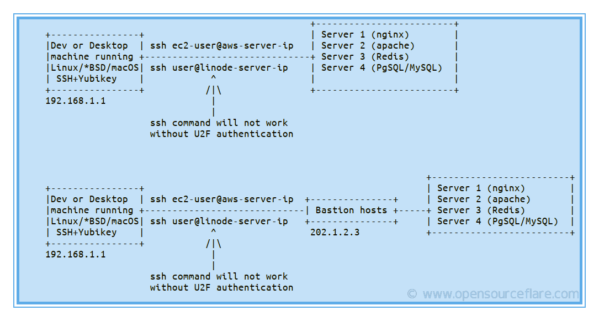

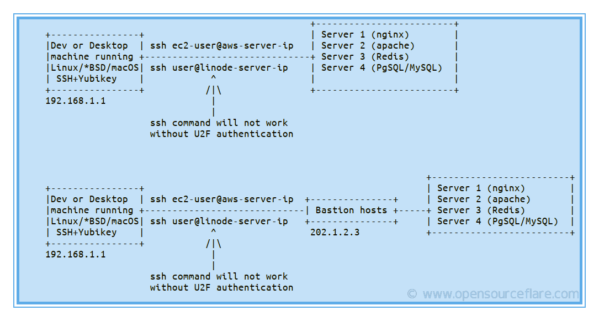

UNTutti i server Linux e Unix sono gestiti manualmente o da strumenti di automazione come Ansible tramite ssh. Ad esempio, supponi di avere un server presso Linode o AWS. Quindi copi la tua chiave ssh pubblica su un server cloud remoto. Una volta copiato, ora puoi accedere a quei server senza una password purché le chiavi ssh corrispondano. È la migliore pratica. Sfortunatamente, non stai proteggendo le chiavi ssh memorizzate su un desktop locale o una macchina di sviluppo nella directory $HOME/.ssh/. Se le tue chiavi vengono rubate, un utente malintenzionato può ottenere l’accesso a tutti i tuoi server cloud, inclusi i server di backup. Per evitare questo pasticcio, possiamo proteggere le nostre chiavi ssh archiviate su macchine dev/desktop locali utilizzando chiavi di sicurezza fisiche come YubiKey.

In entrambi i casi, devi inserire la tua YubiKey (o qualsiasi chiave hardware compatibile con FIDO2) in una porta USB e completare l’autenticazione. In altre parole, l’accesso ssh non funzionerà quando un malware o un utente malintenzionato ha rubato la passphrase e le chiavi ssh poiché non possono inserire YubiKey e premere il pulsante su di essa per completare l’OTP per le chiavi ssh.

Nell’ambiente aziendale, abbiamo un bastion host che consente l’accesso ssh con Yubikey. È un server speciale su una rete specificatamente progettata e configurata per resistere agli attacchi. Il server generalmente ospita un processo sshd e tutti gli altri servizi vengono rimossi. Una volta effettuato l’accesso al bastion host, puoi accedere facilmente a tutti gli altri server cloud.

Ama questo? sudo condividi_su: Cinguettio – Facebook – Linkedin – WhatsApp – Reddit

Il post How To Set Up SSH Keys With YubiKey as two-factor authentication (U2F/FIDO2) è apparso per primo su nixCraft.

Ti e piaciuto questo articolo?

Supporta il mio lavoro, facendo una donazione!

Apple4 anni ago

Apple4 anni ago

Apple4 anni ago

Apple4 anni ago

Apple4 anni ago

Apple4 anni ago

Apple4 anni ago

Apple4 anni ago